Được biết nhóm tin tặc Triều Tiên thực hiện chiến dịch tấn công này cũng chính là nhóm đứng đằng sau chiến dịch Contagious Interview – sử dụng phần mềm hội họp video giả để phát tán malware rộ lên vào năm 2023. Với chiến dịch lần này, nhóm tấn công sử dụng cùng lúc nhiều chủng malware để tránh bị phát hiện bởi các công cụ bảo mật.

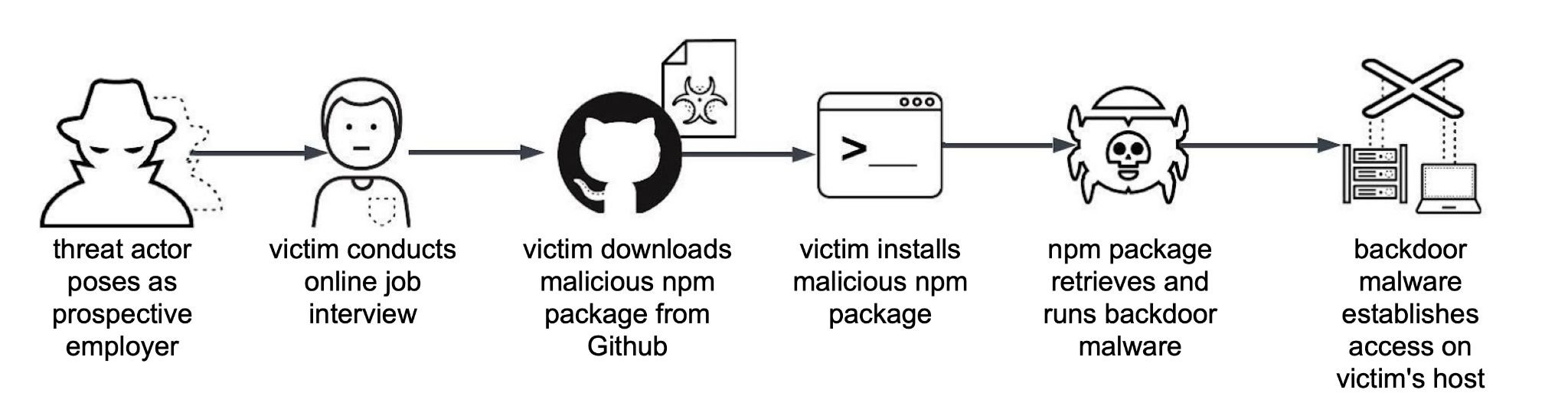

Các bước tấn công của nhóm tin tặc sẽ là đăng tin tuyển dụng trên LinkedIn, đóng giả là nhà tuyển dụng, sau đó yêu cầu ứng viên tham gia cuộc gọi video để phỏng vấn. Tiếp theo kẻ tấn công sẽ ngụy tạo tình huống Google Meet gặp lỗi bằng cách cung cấp một đường dẫn để tham gia cuộc gọi video nhưng khi nhấp vào đường dẫn này sẽ hiện ra một thông báo là cần cài đặt thêm một plug-in hay phần mềm để mở, chẳng hạn như Vcam hay CameraAccess.

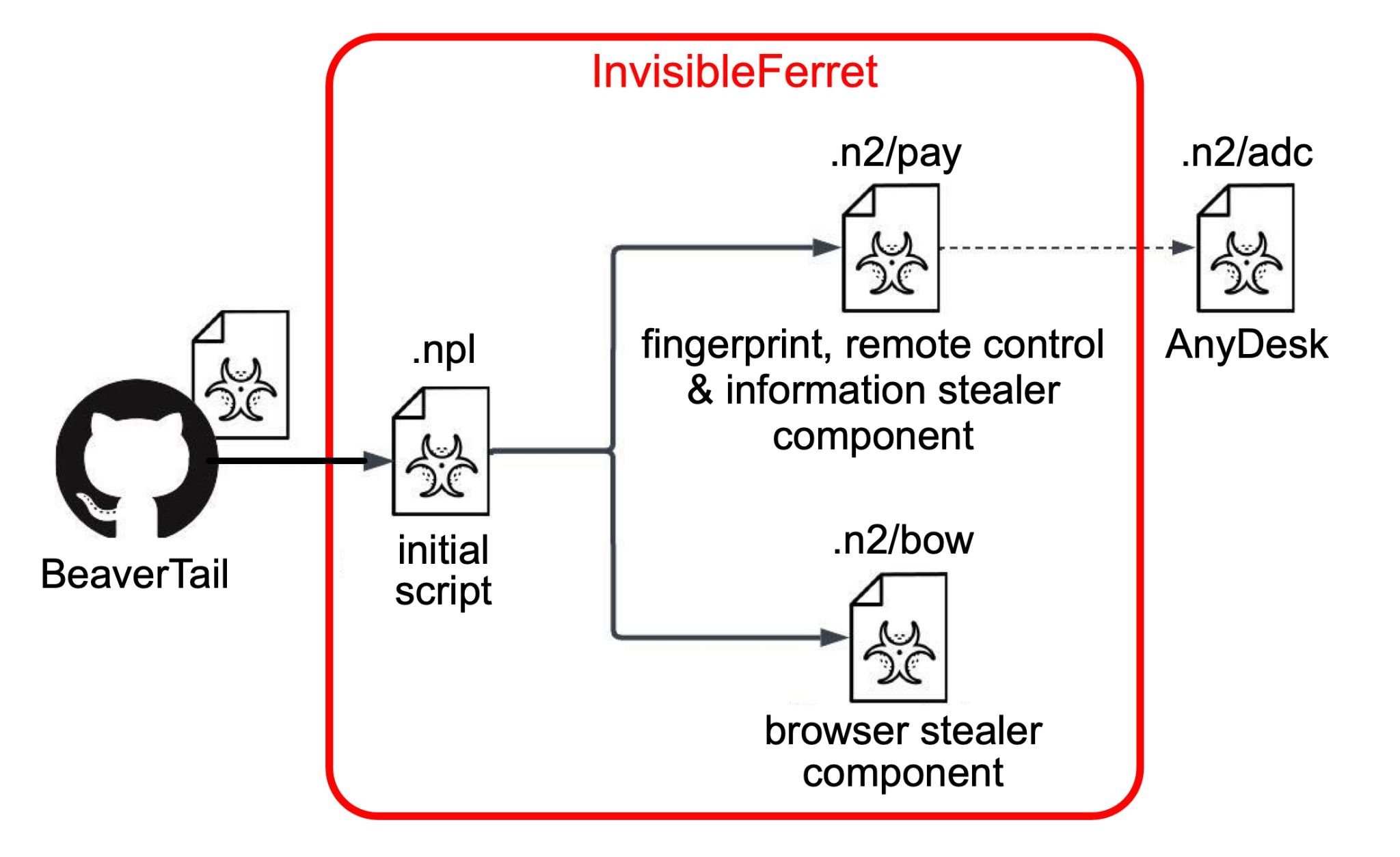

Lúc này, tin tặc sẽ đưa ra giải pháp cho nạn nhân chẳng hạn như hướng dẫn mở Terminal, copy và chạy một lệnh để khắc phục lỗi về micro hay camera trên trình duyệt. Nếu ứng viên làm theo các hướng dẫn này thì họ sẽ bị lừa cài đặt một con malware có tên BeaverTail. Bên cạnh khả năng đánh cắp dữ liệu nhạy cảm từ trình duyệt và tiền từ ví crypto thì malware này cũng có thể tự tạo ra một con backdoor được viết bằng Python có tên InvisibleFERRET. Tệ hơn là con backdoor này có thể “tái nhiễm” trên Mac bằng LaunchAgent, tức là dù cho bạn có tắt máy hay cố xoá nó đi thì nó vẫn quay trở lại. Ngoài ra, các lập trình viên, nhà phát triển cũng cần phải cảnh giác bởi FERRET đang được phát tán trên GitHub thông qua các repository hợp lệ.

Loại hình tấn công bảo mật núp bóng tuyển dụng này đang trở nên phổ biến khi đánh vào tâm lý của người dùng và tình hình kinh tế xã hội. Từ năm ngoái, Trustware SpiderLabs đã phát hiện ra một loại malware có tên Ov3r_Stealer phát tán bằng các quảng cáo tuyển dụng giả mạo trên Facebook và lây nhiễm trên máy tính Windows. Malware này có thể thu thập nhiều dữ liệu nhạy cảm của người dùng như mật khẩu, thông tin đăng nhập, cookie trên trình duyệt và thông tin thẻ tín dụng sau đó kẻ tấn công sẽ rao bán trên dark web. Ngoài ra Ov3r_Stealer còn có thể tự động tải và cài đặt thêm các payload để gia tăng khả năng tấn công và lây nhiễm.

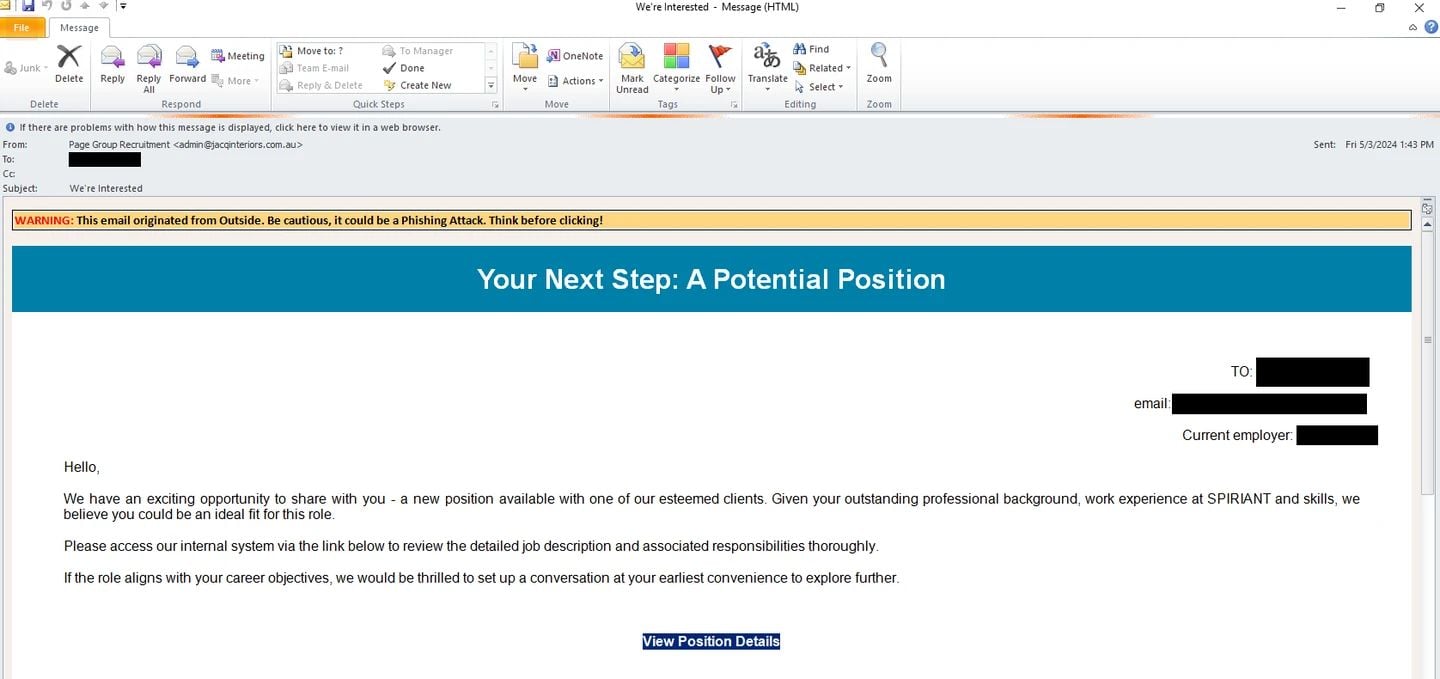

Tương tự Elastic Security Labs cũng phát hiện một malware có tên WARMCOOKIE được phát tán thông qua email tuyển dụng. Các email này giả mạo nhiều công ty tuyển dụng lớn như Hays, Michael Page, PageGroup, lừa người dùng nhấp vào một đường dẫn để xem mô tả công việc nhưng thực chất là tải về một file JavaScript. Tinh vi ở chỗ tin tặc đã sử dụng các trang web hợp lệ nhưng đã bị tấn công để lưu đường dẫn lừa đảo ban đầu sau đó chuyển hướng đến các trang đích chứa malware. WARMCOOKIE một khi đã lây nhiễm trên máy tính nó sẽ có thể đọc ghi tập tin, thực thi các lệnh qua cmd, tải thêm nhiều loại malware khác.